|

Focus

|

Le (vere) origini della computer forensics

Giovedì 08 Giugno 2006

autore: Rocco Gianluca Massa Quando si parla di computer forensics normalmente ci si riferisce ad una scienza

affermatasi con la progressiva evoluzione degli home e personal computers; basta

infatti una semplice ricerca via Internet per avere un quadro delle origini,

risalenti “ufficialmente” a poco più di un ventennio fa.

Era il 1984 e i laboratori dell'FBI unitamente alle altre autorità di polizia

americane iniziarono a sviluppare programmi finalizzati ad analizzare e

recuperare dati presenti sui computers di allora, al fine di soddisfare le

crescenti richieste di investigatori e giudici.

Da li' nacque il CART (Computer Analysis and Response Team), centro esclusivo

per l'FBI ma che presto trovò modelli organizzativi simili anche per le altre

forze di polizia, prima nei vari Stati d'America e successivamente nel resto del

mondo.

Tralasciando una narrazione dettagliata della sua evoluzione fino a giorni

nostri, da un esame storiografico credo che la computer forensics abbia radici

più profonde e lontane dei primi anni '80, senza tralasciare poi che le origini

di singole tecniche di “occultamento” delle informazioni quali ad es. la

steganografia si perdono nella notte dei tempi!

Ma torniamo alla computer forensics.

Sebbene la nascita degli Hard Disk sia datata 1952 (il primo fu un preistorico

IBM a 1200 giri al minuto) e l'avvento di altri supporti quali cassette, floppy

e cd a momenti successivi, l'analisi, il recupero e la ricostruzione di

materiale informatico ai fini investigativi, si spinge fino alla seconda guerra

mondiale.

Come probabilmente qualcuno saprà (hanno scritto anche dei libri in merito) il

terzo Reich durante il conflitto intrecciò rapporti d'affari con la IBM,

collaborazione basata sulla fornitura di migliaia di calcolatori meccanici e

macchine tabulatrici (gli antenati dei nostri PC). Sistemi -in alcuni casi già

automatizzati- che elaborando e processando delle informazioni memorizzate sotto

forma di schede perforate, eseguivano calcoli e operazioni di vario tipo

stampando su carta.

..E la Germania di Hitler di questi “preistorici computers” ne fece un

grande uso, ma a spese degli ebrei!

Inizialmente queste macchine vennero impiegate per un efficente numerazione in

materia di confisca, ghettizzazione e deportazione, successivamente gli

elaboratori furono ampiamente utilizzati per stendere i codici di numerazione

dei prigionieri, sigle che poi venivano loro tatuate sulle braccia e da cui era

induttivamente possibile risalire alla scheda usata per la catalogazione!

In ultimo però la funzione principale di questi elaboratori divenne

principalmente quella di contare e indicizzare gli ebrei da deportare e da

sterminare, e col crescere dell'olocausto il regime ne incrementò la richiesta

alla IBM.

Non solo.

In Germania la IBM aveva una sua succursale “dedicata” alle esigenze del

Fuhrer: la Dehomag.

Alla Dehomag vi lavoravano dei veri ingegneri del “software”(in alcuni casi

formatisi negli USA), che progettavano o meglio indirizzavano la IBM a costruire

schede perforate ad hoc, realizzando contestualmente dei veri “backup” delle

stesse tenuti scrupolosamente presso i vari quartieri generali tedeschi assieme

alla liste cartacee dell'olocausto.

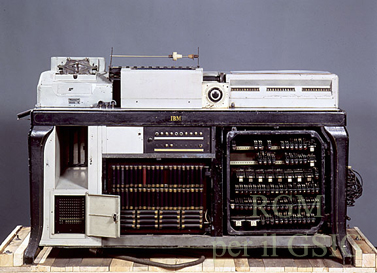

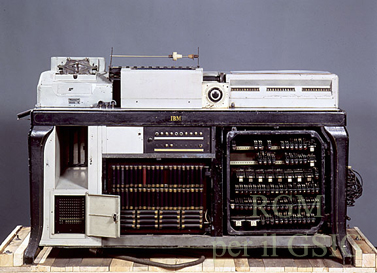

Da queste due foto è possibile visionare la struttura di alcuni elaboratori

utilizzati allora dai tedeschi:

Al termine della seconda guerra mondiale molto materiale fu scrupolosamente

distrutto dai nazisti, moltissime schede perforate distrutte, il materiale

cartaceo bruciato e gli stessi accordi con la IBM tenuti segreti fino ai giorni

nostri.

Certo, a quei tempi e in vista dei Processi di Norimberga il lavoro degli

investigatori fu immane, e non escludo quindi che la stessa attività di

recupero e analisi di schede perforate e macchinari permise agli inquirenti di

allora (tra questi la stessa FBI) di risalire al legame, allora soltanto

ipotetico, tra il regime nazista e la nota azienda statunitense, rilevando

contemporaneamente l'uso fatto di tali elaboratori e ricostruendo dal materiale

“informatico” molte informazioni utili sulla struttura e l'organizzazione

dello sterminio di massa.

Elemento singolare è che in quel periodo non si disponeva delle tecniche di

computer forensics attuali e per ricostruire dati o analizzare schede perforate

i metodi principalmente utilizzati dalla fine dell'800 erano basati sull'uso di

microscopi (riassemblando materialmente i frammenti rovinati) e di appositi

macchinari di analisi e comparazione di schede perforate.

Ma durante il conflitto un ruolo di primo piano nello scoprire i segreti del

terzo Reich l'avevano già avuto i crittografi americani e europei sotto la

direzione del matematico Alan Turing, intercettando e decifrando comunicazioni

militari tra il Fuhrer e i suoi generali, tanto da decodificare il famigerato

codice “Enigma” considerato dai tedeschi inviolabile.

Ma i tedeschi fecero anche uso di steganografia (tecnica per nascondere dati

come sapete utilizzatissima al giorno d'oggi), il sistema era denominato

“microdots” e consisteva, mediante un particolare processo fotografico, nel

ridurre intere pagine a millimetrici puntini. Puntini poi che venivano inglobati

in singoli caratteri ed inseriti in comuni giornali o riviste.

Sistema ingegnoso che certo non aveva nulla a che vedere con l'informatica, ma

che fu scoperto dall'FBI solo nel 1941 dietro soffiata di un agente insospettito

dalla continua presenza di “puntini” su alcuni documenti tedeschi!

Senza andare molto oltre quello che è l'argomento trattato in questo articolo e

tralasciando l'aspetto informatico è affascinante pensare alle forme di

crittografia e steganografia utilizzate nei secoli scorsi.

Nel Medio Evo gli eretici erano soliti ricorrere alle sostanze più disparate

per occultare dati (dal latte ai composti organici), pur di non finire innanzi

al tribunale dell'Inquisizione.

Molti avranno visto il film “Il nome della rosa”, dove in una scena il

protagonista Guglielmo da Baskerville nell'indagare sulle strane morti avvenute

in un monastero, scopre un vecchio pezzo di carta.

Carta che fatta passare su di una fiamma rivela delle scritte rese invisibili

con un espediente tipico di allora: il succo di limone.

O si pensi all'antica Grecia, dove i cospiratori erano soliti mandarsi messaggi

segreti tramite i loro schiavi.

Il metodo usato era a dir poco incredibile: veniva rasata la testa al

messaggero, vi si tatuava un codice o delle frasi e dopo qualche settimana

cresciuti i capelli lo si inviava al destinatario.

Concludendo, spero su quanto ho ricercato e raccolto di aver dimostrato come la

computer forensics non possa essere “circoscritta” a quanto ufficialmente

dichiarato.. almeno se vogliamo esaminare l’informatica ab origine.

Rocco Gianluca Massa

Hai bisogno di assistenza legale specifica su questa tematica o su argomenti simili legati a Internet?

Se sì, ti invitiamo a consultare le seguenti sezioni direttamente sul sito dello Studio Legale Massa:

In alternativa, puoi contattare direttamente lo Studio ai recapiti indicati nell'apposita sezione "CONTATTACI" (l'assistenza prestata non è gratuita).

|

|

|

|

Lunedì 16 Giugno 2025

Lunedì 16 Giugno 2025