|

Focus

|

Phishing Banca Intesa: quando la vittima dà scacco al phisher

Martedì 10 Luglio 2007

autore: Redazione InterTraders Normalmente quando si parla di phishing, è il phisher ad adescare la vittima ed

a carpirle le credenziali di accesso a questo o a quel servizio telematico e non

il contrario; un phisher normalmente si guarda bene dal nascondere tracce o

indizi che possano lasciar intuire all'utente il tentativo di truffa, cercando,

ove possibile, di progettare la frode ad hoc per non destare sospetti

nell'ignara vittima.

L'inflazionamento a cui si presta il fenomeno del phishing negli ultimi tempi,

tuttavia, è tale che anche i criminali più inesperti cerchino di farla franca

o di acquisire le basi informatiche per allestire un finto sito web in cui

adescare la vittima. Ciò, ad insaputa di molti utenti, può portare il

malvivente a commettere degli errori o delle leggerezze tali da sortire un

effetto boomerang per sé stesso.

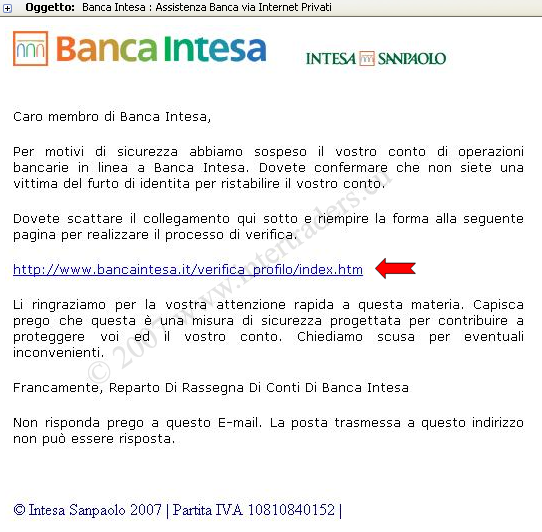

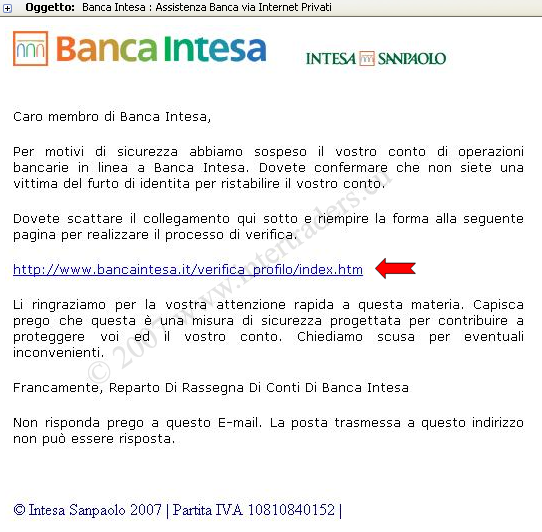

Nei giorni scorsi abbiamo ricevuto una email "in apparenza" proveniente da Banca

Intesa, uno dei tantissimi messaggi di phishing che ormai affollano le nostre

caselle di posta elettronica.

Una email come tante, fuorché per un dettaglio, o meglio, una leggerezza

operata dal phisher di turno.

Partiamo dall'email:

testo come al solito sgrammaticato e link (v.freccia rossa) che rimanda al

portale del phisher.

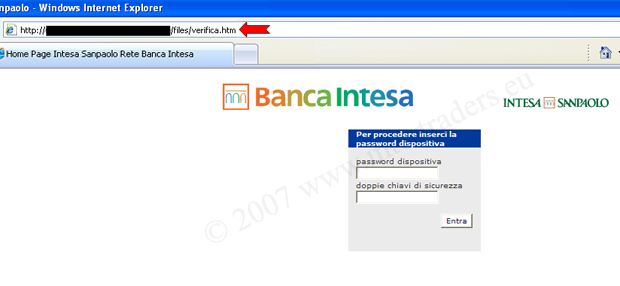

Il sito truffaldino si presenta come un perfetto clone dell'originale e la home

page è copiata ad arte da quella di Banca Intesa; da un'analisi del layout

emergono tuttavia delle piccole discrepanze rispetto al sito autentico (da noi

evidenziate con delle frecce rosse numerate).

La freccia n.1 rileva la mancanza dell'orario e di altre scritte di contorno,

presenti -al contrario- nella home page autentica di Banca Intesa (v.immagine a

seguire):

La freccia n.2 evidenzia una irregolarità nello scorrimento (incompleto e non

lineare) delle notizie nella finestra “Focus”, dovuto probabilmente ad una

cattiva trasposizione, da parte del phisher, dello script originale nella pagina

del sito-esca.

Dulcis in fundo, tra i titoli delle notizie visualizzate emerge una

divergenza rispetto a quelli presenti sul sito autentico di Banca Intesa, ciò a

dimostrazione del fatto che la clonazione è datata ed il sito-esca ripropone

notizie non aggiornate.

Proseguiamo ed inseriamo dei codici fittizi ove richiesto.

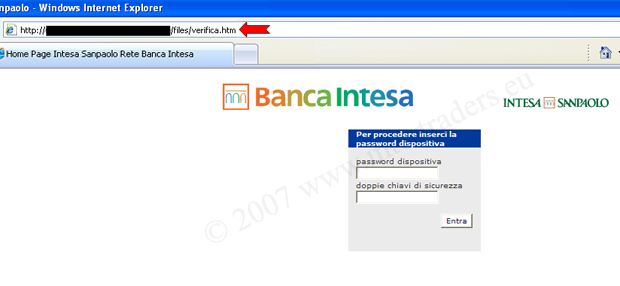

La nuova schermata è la seguente:

una freccia, da noi inserita, evidenzia l'URL del sito (il dominio è stato

volutamente occultato) mentre nel resto della schermata è possibile notare una

nuova richiesta di credenziali.

Il resto del meccanismo è facilmente intuibile: dopo aver digitato i dati

richiesti, il sito li memorizzerà per il phisher reindirizzandoci alla home

page autentica di Banca Intesa.

Nulla di eccezionale quindi, se non fosse per un piccolo dubbio.

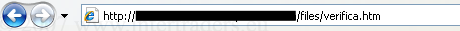

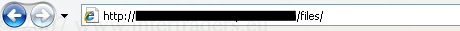

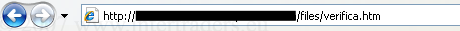

Esaminando il percorso presente nella barra degli indirizzi del browser:

nasce la curiosità di indietreggiare nel percorso e tentare di esplorare la

directory "files" che contiene la pagina innanzi vista.

Normalmente un attento webmaster impedisce che un tale tentativo abbia successo,

inserendo un file denominato “index.html” nella directory ed impedendo agli

utenti più curiosi di esplorarne il contenuto.

Un phisher, a maggior ragione, non può permettersi una tale leggerezza: vi è

il rischio che qualche utente -magari anch'egli malintenzionato- capisca come è

strutturato il sito o scopra altri interessanti dettagli che lo riguardano.

Nel nostro caso il phisher ha peccato gravemente di superficialità (o forse

inesperienza) lasciando la directory in questione “sprotetta” ed il

contenuto ben visibile.

Solitamente un phisher sceglie un file di testo per memorizzare le informazioni

delle vittime, evitando l'uso di un database. Ciò gli permette, nei pochi casi

in cui non si avvale abusivamente dello spazio web di altri siti, di registrare

domini ad un costo contenuto e di manipolare e memorizzare agevolmente i dati

catturati senza un'addentrata conoscenza di linguaggi di programmazione come

PHP, ASP e SQL.

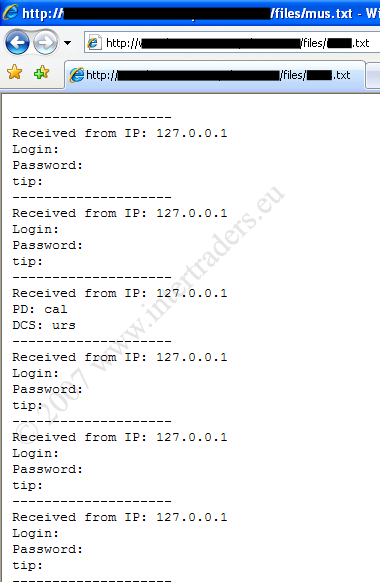

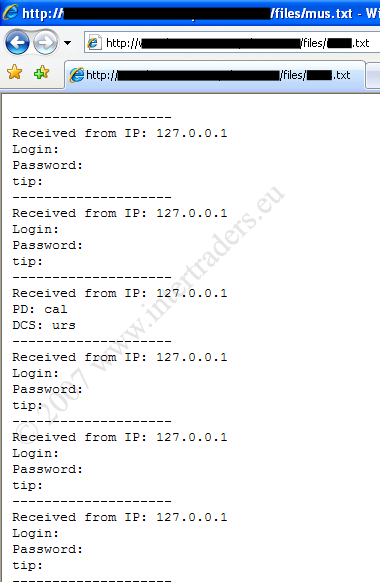

Individuiamo nella suddetta directory il file di testo (tra l'altro unico,

v.freccia rossa) e lo apriamo tramite il browser:

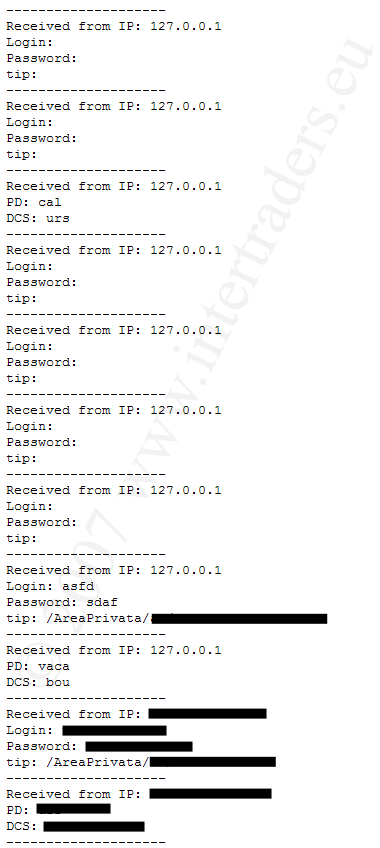

il file contiene un lungo elenco di indirizzi IP con relativi campi di login,

password etc.

Nell'immagine è visibile solo l'indirizzo 127.0.0.1 (localhost) e

quasi tutti i campi vuoti, ne deduciamo che il phisher abbia voluto testare in

locale (sul proprio computer) il meccanismo prima di adescare le vittime.

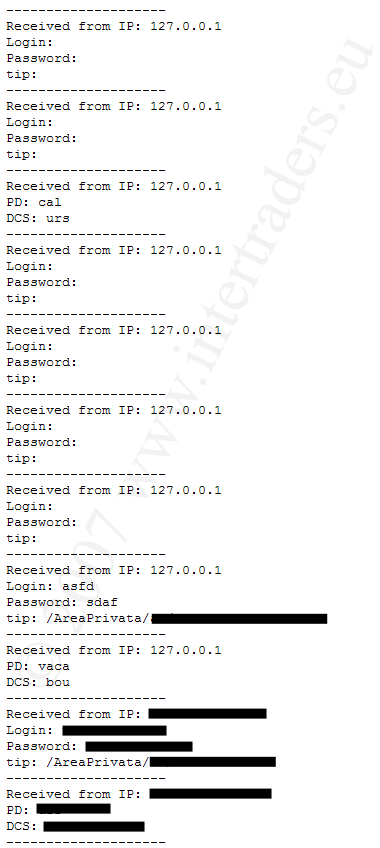

Nell'immagine seguente possiamo notare un'altra porzione del file, nella parte

inferiore iniziavano a comparire IP (da noi ovviamente occultati) differenti

rispetto a quello del localhost e presumibilmente appartenenti a potenziali

vittime:

da un'analisi attenta delle immagini è facile intuire in base a quali criteri

il phisher ha scelto di acquisire i dati digitati dall'ignara utenza.

Ora, provate ad immaginare se un malintenzionato scopre una "leggerezza" come

quella in esame che beneficio può trarne...

Il sito recensito è stato oscurato da diversi giorni e non abbiamo conservato

alcuna copia del file o salvato altre immagini oltre a quelle recensite. Nel

momento in cui abbiamo scoperto la banca dati, abbiamo provveduto prontamente a

contattare telefonicamente i responsabili di Banca Intesa, inviando loro via

email (contestualmente al G.A.T. - Nucleo Speciale Frodi Telematiche della

Guardia di Finanza) tutte le informazioni relative al tentativo di phishing

descritto.

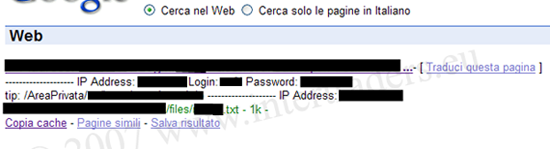

Concludendo, occorre soffermarsi su un'ulteriore scoperta. Forse quella

realmente inquietante.

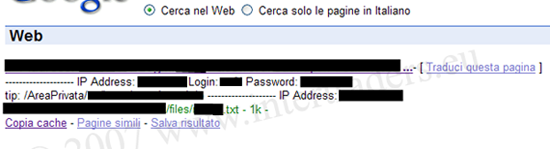

Cercando con Google una “particolare” sequenza di parole (per ovvi motivi la

omettiamo), la SERP restituisce una serie di risultati inaspettati, alcuni

dei quali associati a directories -come quella vista nell'esempio- lasciate

sprotette da incauti phishers ed “erroneamente” scansionate dallo spider del

motore di ricerca.

Fortunatamente, trattandosi di siti ormai oscurati (non solo di Banca Intesa, ma

anche di Poste Italiane etc.), queste directories sono visibili solo nella

cache dei risultati di Google, motivo per cui i singoli files spesso non

risultano visibili all'utenza.

Si tratta, tuttavia, di considerazioni teoriche e nulla esclude che nella

cache venga memorizzato lo stesso contenuto del file di testo innanzi

visto, lasciando in questo modo le credenziali delle vittime del phisher alla

mercé di un numero indefinito di internauti.

In almeno un caso infatti la SERP ci ha restituito un risultato come il

seguente:

ossia il link diretto ad un file di testo di un altro sito di phishing simile a

quello recensito ed il cui contenuto è stato acquisito erroneamente dallo

spider di Google.

Inquietante ma vero.

Redazione InterTraders

Hai bisogno di assistenza legale specifica su questa tematica o su argomenti simili legati a Internet?

Se sì, ti invitiamo a consultare le seguenti sezioni direttamente sul sito dello Studio Legale Massa:

In alternativa, puoi contattare direttamente lo Studio ai recapiti indicati nell'apposita sezione "CONTATTACI" (l'assistenza prestata non è gratuita).

|

|

|

|

Venerdì 19 Aprile 2024

Venerdì 19 Aprile 2024